En el panorama empresarial actual y con el crecimiento exponencial del almacenamiento y procesamiento de datos en entornos digitales, proteger la información confidencial se ha vuelto vital para las empresas modernas. En la era digital donde la información es un activo invaluable, garantizar la seguridad en la nube es fundamental para salvaguardar la integridad y confidencialidad de los datos.

Sin embargo, esta evolución tecnológica también ha generado nuevos desafíos. La seguridad en la nube no solo implica proteger los datos de accesos no autorizados, sino también garantizar la integridad y disponibilidad de la información en todo momento. En este artículo exploraremos cómo conseguir un cloud seguro y las prácticas más recomendadas para la seguridad en la nube, dejando atrás las dudas sobre la protección de los datos en este entorno.

Beneficios esperados de la seguridad en la nube

En un escenario cada vez más complejo, la seguridad en la nube se vuelve esencial para resguardar los activos más preciados de una empresa: sus datos. En este contexto, conoceremos los múltiples beneficios que brinda la seguridad en la nube.

Protección completa

- Confidencialidad: Tus datos estarán a salvo, ¡nadie podrá husmear en ellos!

- Integridad: Tus archivos estarán completos y sin cambios raros.

- Disponibilidad: Accede a tu información siempre que la necesites.

Reducción de riesgos

- Evita sustos con el robo de información y protege tus secretos.

- Mantén una buena reputación con tus clientes al cuidar su confianza.

- Ahorra dinero evitando gastos innecesarios por incidentes de seguridad.

Eficiencia y control

- Gestionar la seguridad será pan comido con herramientas fáciles de usar.

- Ajusta todo a medida que tu empresa crece, sin complicaciones

- Dedica menos tiempo a la seguridad y más a lo que te apasiona.

Ventaja competitiva

- Sé el héroe de la seguridad y destaca entre tu competencia.

- Atrae a clientes que valoran la protección de datos como tú.

- Experimenta en un entorno seguro y da rienda suelta a tu creatividad.

Otros beneficios

- Mantente al día con las últimas tecnologías de seguridad.

- Cumple sin estrés con todas las normativas y regulaciones.

- Relájate. Con la seguridad en la nube, tu mente estará en paz para concentrarte en hacer crecer tu negocio.

Aliados y Retos: las amenazas en la nube

A continuación descubrirás quiénes son los buenos y los malos en el mundo de la seguridad en la nube:

Los buenos

- Proveedores de la nube: Empresas como AWS, Azure y Google Cloud Platform ofrecen infraestructura y servicios seguros.

- Empresas responsables: Aquellas que implementan medidas de seguridad para proteger sus datos en la nube.

- Profesionales de la seguridad: Expertos que asisten a las empresas en la protección de sus datos en la nube.

- Organismos reguladores: Entidades que establecen normativas para asegurar la seguridad en la nube.

Los malos

- Piratas informáticos: Acceden ilícitamente a sistemas en la nube para robar datos o causar daños.

- Criminales cibernéticos: Utilizan la nube para cometer actos delictivos como el robo de información o la extorsión.

- Estados nacionales: Emplean la nube para llevar a cabo actividades de espionaje o ataques cibernéticos.

- Empresas incumplidoras: Aquellas que no se adhieren a las normativas de seguridad ponen en riesgo la integridad de sus datos y la de sus clientes.

Ataques de malware y ransomware dirigidos a empresas en la nube

A medida que el almacenamiento y procesamiento de datos en entornos digitales continúa creciendo, salvaguardar la información confidencial se vuelve crucial para las empresas. A continuación, explicaremos algunos de los ataques más comunes dirigidos a las empresas en la nube:

Malware de acceso remoto: Imagina que alguien logra entrar en tu sistema desde otro lugar del mundo, como un hacker que se cuela por una ventana abierta. Este malware puede colarse en tus sistemas a través de descargas de software malicioso o correos electrónicos infectados. Una vez dentro, puede robar información confidencial, dañar archivos o incluso tomar el control de tus dispositivos.

Ransomware: ¿ Si alguna vez te han bloqueado la puerta de tu casa y te han pedido dinero para devolver la llave? Bueno, el ransomware hace algo similar. Este tipo de malware cifra tus archivos y te pide un rescate para liberarlos. Puede ser extremadamente frustrante y costoso si no tienes un buen respaldo de tus datos.

Inyección de código malicioso: Es como si alguien metiera un virus en el ADN de tus aplicaciones en la nube. Los hackers pueden introducir código malicioso en tus sistemas, ya sea a través de vulnerabilidades en el software o mediante técnicas como la inyección de SQL. Una vez dentro, este código puede causar estragos, desde robar información hasta tomar el control de tus sistemas.

Phishing y spear phishing: Están diseñados para engañarte y hacerte revelar información confidencial, como contraseñas o datos financieros. El phishing es como pescar con una red, donde los hackers envían correos electrónicos masivos tratando de engañar a la mayor cantidad posible de personas. Por otro lado, el spear phishing es más selectivo y dirigido, como un anzuelo diseñado específicamente para atraparte a ti.

Explotación de vulnerabilidades: Los hackers están constantemente buscando puntos débiles en tus sistemas en la nube, como puertas traseras o agujeros. Cuando encuentran una vulnerabilidad, la explotan para acceder a tus datos o causar daño. Es como si alguien descubriera una grieta en tus defensas y la aprovechará para colarse.

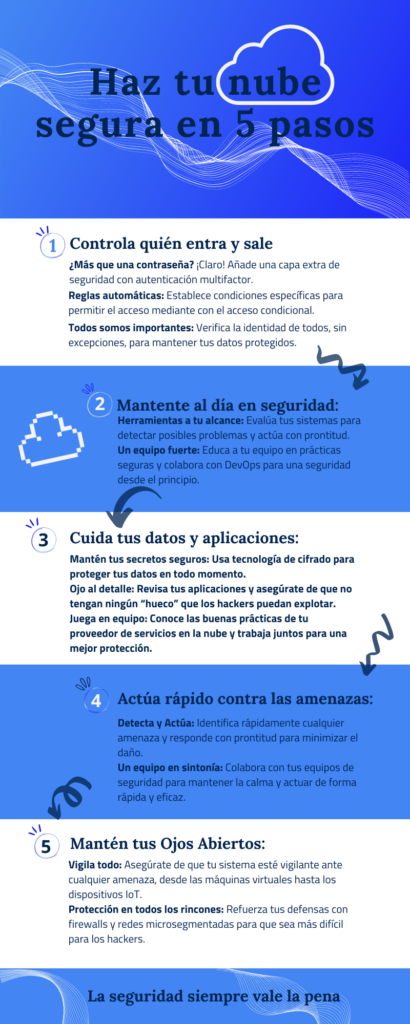

Cómo conseguir un cloud seguro en 5 pasos

La seguridad en la nube es un tema de gran importancia para muchas empresas, especialmente cuando se trata de migrar o adaptarse a este entorno digital. Aunque los principios básicos de seguridad son similares a los de las instalaciones tradicionales, la forma en que se implementan puede ser bastante diferente.

Para garantizar que nuestra nube esté completamente protegida, existen 5 prácticas recomendadas que debemos tener en cuenta: control de identidad y acceso, gestión de seguridad proactiva, protección de datos y aplicaciones, defensa contra amenazas y seguridad de la red. Implementar estas medidas nos ayuda a mantener nuestra información segura y nuestra empresa protegida en el mundo digital.

Controla la identidad y refuerza el control de acceso

Hoy en día, la seguridad va más allá de simplemente defenderse de posibles ataques externos. Se trata de asumir que los ataques ocurrirán y proteger nuestros sistemas como si el atacante ya hubiera atravesado nuestras defensas.

Con el aumento del teletrabajo, los dispositivos móviles y las mejoras en las redes, los usuarios pueden acceder desde diferentes lugares y dispositivos. Lo único constante en este panorama cambiante es la identidad del usuario, que se ha convertido en la variable clave para gestionar la seguridad. ¿Cómo podemos reforzar esta seguridad y proteger nuestra información en todo momento?

- Autenticación multifactor: Proporciona otra capa de seguridad al exigir dos o más métodos de autenticación. Esto significa que, además de la contraseña, podrías necesitar un código enviado a tu teléfono o una huella digital para acceder a tu cuenta.

- Acceso condicional: Con esta función, tus aplicaciones en la nube pueden tomar decisiones automáticas sobre quién tiene acceso, basándose en condiciones específicas que tú establezcas.

- Modelo de confianza cero: es como tener un detector de identidades en la puerta de tu empresa: todos tienen que pasar por él, sin excepciones. Esto significa que cada persona que intenta acceder a tus datos en la nube debe verificar su identidad, sin importar quién sea. Es una forma segura de garantizar que solo las personas autorizadas tengan acceso a tus recursos.

Actualiza tu enfoque en seguridad

¿Cuentas con las herramientas necesarias para evaluar tus entornos activos actuales, e identificar los posibles problemas de seguridad?

Evaluar tus entornos activos y detectar posibles problemas de seguridad es clave en la protección de tu empresa. Con tantas herramientas disponibles, es importante elegir las que se adapten mejor a tus necesidades.

Recuerda que tus usuarios también juegan un papel crucial en la seguridad, así que educa a tu equipo sobre el buen uso de sistemas y aplicaciones para reducir riesgos. Además, colabora con tus equipos de DevOps para implementar políticas de seguridad desde el principio del ciclo de ingeniería. Juntos podemos fortalecer nuestra seguridad y evitar problemas futuros.

Protege tus datos y aplicaciones

¿Listo para proteger tus datos, aplicaciones e infraestructura de manera efectiva? Comienza cifrando tus datos en reposo y en tránsito utilizando tecnologías de computación confidenciales. Así garantizas que tus datos estén seguros en todo momento.

Recuerda revisar tus dependencias de código abierto para asegurarte de que no tengan vulnerabilidades. Además, ten en cuenta que tu proveedor de servicios en la nube desempeña un papel vital en la seguridad de tus operaciones. Asegúrate de conocer sus buenas prácticas y alinearte con ellas para una mayor protección

Y no te olvides, dependiendo de cómo utilices la nube, tus responsabilidades pueden cambiar. Algunas de ellas pueden incluso trasladarse al proveedor de servicios. Mantente al tanto de tus responsabilidades y colabora estrechamente con tu proveedor para garantizar una seguridad óptima.

Protege y mitiga las amenazas

Es fundamental complementar nuestro enfoque de seguridad operativa tradicional (proteger, detectar y responder) con una inteligencia de seguridad que nos ayude a identificar rápidamente cualquier amenaza. En caso de un ataque, cuanto antes respondan, mejor podremos minimizar los daños y proteger nuestros sistemas y datos. La seguridad es una carrera contra el tiempo, así que actuemos con prontitud y determinación para mantenernos un paso adelante de los ciberataques.

Habilita la detección de todos los tipos de recurso

Es importante asegurarnos de que la detección de amenazas esté activada en todos nuestros recursos. Desde las máquinas virtuales hasta las bases de datos, pasando por el almacenamiento y los dispositivos IoT.

Integra la inteligencia sobre amenazas

Es vital asegurarnos de que nuestro firewall esté a la altura, aplicando controles sólidos para proteger nuestro perímetro. Además, necesitamos un firewall de aplicaciones web (WAF) para defenderse contra ataques comunes como la inyección de SQL y los ataques de scripts de sitios. Esto no solo protegerá nuestros activos web y redes, sino que también mantendrá nuestra disponibilidad y rendimiento mientras reducimos los costos operativos.

Una técnica inteligente es crear una red micro segmentada, lo que hace que el acceso no autorizado sea más complicado. Con una red así, a los atacantes les resultará mucho más difícil moverse lateralmente. Adoptemos este nuevo concepto de micro perímetros y creemos redes de confianza cero para garantizar la máxima protección de nuestros datos en la nube.

Securiza tu red

Asegúrate de que tu protección de firewall sea sólida: que aplique controles para proteger el perímetro, pueda detectar actividades hostiles y desarrollar respuestas.

Protege tus activos web y redes contra el tráfico malicioso dirigido a las capas de aplicaciones y redes, manteniendo la disponibilidad y el rendimiento, y reduciendo los costos operativos.

Crear una red microsegmentada hace que sea más difícil para los intrusos acceder sin autorización, ya que con una red plana, los atacantes pueden moverse fácilmente. Utiliza la microsegmentación y adopta un concepto completamente nuevo en microperímetros para respaldar la creación de redes de confianza cero.

Herramientas y tecnologías de seguridad en la nube

Estas herramientas y tecnologías son fundamentales para reforzar la seguridad en la nube y proteger tus datos y recursos empresariales de manera efectiva.

- Firewalls de Aplicación Web (WAF): Protegen tus aplicaciones web contra ataques comunes como la inyección de SQL y los ataques de scripts maliciosos.

- Sistemas de Prevención de Intrusiones (IPS): Detectan y bloquean actividades sospechosas o ataques en tiempo real para proteger tu infraestructura de nube.

- Soluciones de Gestión de Identidades y Accesos (IAM): Controlan y gestionan los permisos de acceso a recursos en la nube, garantizando que solo usuarios autorizados puedan acceder a ellos.

Firewalls e IPS para la seguridad en la nube

Los firewalls y los sistemas de prevención de intrusiones (IPS) son como los protectores de tu red, ayudándote a mantenerla segura y protegida contra amenazas externas.

Firewalls

Los firewalls, funcionan como filtros que controlan el tráfico que entra y sale de tu red, ayudando a protegerla de posibles amenazas externas. Pueden venir en diferentes formas, ya sea como hardware, software o una combinación de ambos, adaptándose a las necesidades específicas de tu red.

¿Cómo funcionan? Los firewalls establecen reglas que determinan qué tipo de tráfico se permite y cuál se bloquea. Estas reglas se basan en diversos criterios, como la dirección IP, el puerto, el protocolo y otros factores relevantes. De esta manera, los firewalls pueden controlar de manera efectiva quién tiene acceso a tu red y qué tipo de tráfico se permite.

Existen varios tipos de firewalls, cada uno con sus propias características y funciones específicas:

- Firewalls de inspección de paquetes con estado (SPI): Estos firewalls analizan el tráfico en función de la información de estado de la sesión, lo que les permite tomar decisiones más inteligentes sobre qué tráfico permitir o bloquear.

- Firewalls de aplicaciones web (WAF): Diseñados específicamente para proteger las aplicaciones web, estos firewalls son efectivos contra ataques comunes como la inyección de SQL y los ataques de cross-site scripting (XSS).

- Firewalls de próxima generación (NGFW): Ofrecen una gama más amplia de funciones de seguridad, que van más allá de simplemente filtrar el tráfico. Pueden realizar inspección de contenido, prevención de intrusiones y otras funciones avanzadas para proteger tu red de manera más completa.

Sistemas de prevención de intrusiones (IPS):

Los IPS examinan constantemente el tráfico de red, identificando cualquier comportamiento que parezca fuera de lo normal. Cuando detectan una actividad sospechosa, como un intento de intrusión, pueden generar alertas para que el equipo de seguridad pueda investigar más a fondo. Además, algunos IPS tienen la capacidad de bloquear automáticamente el tráfico malicioso o tomar otras medidas para detener la amenaza en su camino.

Existen dos tipos principales de IPS:

- IPS basados en red (NIPS): Estos sistemas monitorean todo el tráfico que pasa por tu red, buscando posibles intrusiones. Son quienes vigilan las puertas de entrada y salida de tu red, asegurándose de que nadie no deseado pueda entrar.

- IPS basados en host (HIPS): Estos sistemas se centran en la seguridad de los hosts individuales, como servidores o estaciones de trabajo. Monitorean el tráfico en el host mismo, detectando y previniendo posibles amenazas antes de que puedan comprometer la seguridad del sistema.

Plataformas de gestión de seguridad en la nube

Herramientas diseñadas para administrar y supervisar la seguridad de los entornos en la nube de una organización. Estas plataformas ofrecen una amplia gama de funciones, que van desde la detección de amenazas hasta la gestión de políticas de seguridad y el cumplimiento normativo. Algunas de las características comunes de estas plataformas incluyen:

- Gestión centralizada: ¿Qué tal administrar y configurar la seguridad de todos tus recursos en la nube desde un solo lugar? Con estas plataformas, es pan comido.

- Detección de amenazas: Utilizan tecnologías avanzadas, como el análisis de comportamiento y la inteligencia artificial, para detectar y responder a posibles amenazas en tiempo real.

- Gestión de identidades y accesos (IAM): Mantener un control seguro sobre quién accede a qué es crucial. Con estas herramientas, puedes gestionar las identidades de los usuarios y controlar su acceso a los recursos en la nube sin sudar la gota gorda.

- Seguimiento y registro de eventos: ¿Te gustaría tener un historial detallado de lo que sucede en tus sistemas en la nube? Estas plataformas registran y analizan los eventos de seguridad para que puedas identificar patrones y tendencias que podrían ser señales de alerta.

- Cumplimiento Normativo: Mantenerse al día con las regulaciones y estándares de seguridad puede ser todo un desafío. Pero estas plataformas hacen que sea mucho más fácil. Te ayudan a garantizar que tu organización cumpla con todas las normativas relevantes para tu industria.

Entre las plataformas de gestión de seguridad en la nube más utilizadas por las empresas se encuentran:

Microsoft Azure Security Center: Ofrece un arsenal completo de herramientas para proteger tus valiosos recursos en la nube de Azure. Desde detectar amenazas hasta gestionar identidades y accesos, ¡lo hace todo!

AWS Security Hub: ¿Necesitas una vista centralizada de todas tus alertas de seguridad en AWS? El Security Hub de AWS está para salvarte. Te da una vista panorámica de todas las alertas y el estado del cumplimiento en tus servicios de Amazon Web Services, así puedes identificar y responder rápidamente a cualquier amenaza que se presente.

Google Cloud Security Command Center: Este centro de comando es tu mejor amigo en la nube de Google. Con él, puedes tener visibilidad total y control absoluto sobre la seguridad de tus recursos en la plataforma de Google Cloud. Desde detectar amenazas hasta garantizar el cumplimiento normativo.

Reflexión

Desarrollar un plan de respuesta ante incidentes es fundamental para gestionar eficazmente las crisis de seguridad en la nube. Este plan debe incluir pasos claros sobre cómo identificar, evaluar y responder incidentes de seguridad de manera oportuna. Además te recomendamos realizar simulacros periódicos para garantizar que el equipo esté preparado para actuar rápidamente en caso de una emergencia.

Para implementar una sólida estrategia de seguridad en la nube, es importante seguir algunas recomendaciones clave e identificar roles y responsabilidades dentro del equipo de respuesta ante incidentes es crucial para una gestión efectiva de la seguridad en la nube. Cada miembro del equipo debe conocer sus funciones específicas y estar preparado para actuar según lo establecido en el plan de respuesta antes incidentes.

Por último, te invito a mantenerte a la vanguardia del mundo de la seguridad en la nube. Porque la tecnología nunca deja de sorprendernos y eso incluye a las amenazas cibernéticas. Mantente al tanto de las últimas tendencias y desarrollo para estar un paso adelante en la protección de tus datos. Juntos podemos hacer que nuestra experiencia en la nube sea más segura que nunca. Además, si estás interesado en formar parte de nuestro equipo como arquitecto de la nube y contribuir con tu experiencia y conocimientos en seguridad no lo dudes.